Oltre 4.000 dispositivi Sophos Firewall vulnerabili agli attacchi RCE

Pubblicato da Angelo Domeneghini in Firewall BUG · 19 Gennaio 2023

Tags: #sophos, #firewall, #sicurezza, #privacy

Tags: #sophos, #firewall, #sicurezza, #privacy

Oltre 4.000 dispositivi Sophos Firewall vulnerabili agli attacchi RCE

Sophos

Oltre 4.000 appliance Sophos Firewall esposte all'accesso a Internet sono vulnerabili agli attacchi mirati a una vulnerabilità critica di esecuzione di codice remoto (RCE).

Sophos ha rivelato questo difetto di code injection (CVE-2022-3236) trovato nel Portale utenti e Webadmin di Sophos Firewall a settembre e ha anche rilasciato hotfix per più versioni di Sophos Firewall (le correzioni ufficiali sono state rilasciate tre mesi dopo, nel dicembre 2022).

La società ha avvertito all'epoca che il bug RCE veniva sfruttato in natura in attacchi contro organizzazioni dell'Asia meridionale.

Gli hotfix di settembre sono stati implementati in tutte le istanze interessate (v19.0 MR1/19.0.1 e precedenti) poiché gli aggiornamenti automatici sono abilitati per impostazione predefinita, a meno che un amministratore non abbia disabilitato l'opzione.

Le istanze di Sophos Firewall che eseguivano versioni precedenti del prodotto dovevano essere aggiornate manualmente a una versione supportata per ricevere automaticamente l'hotfix CVE-2022-3236.

Gli amministratori che non sono in grado di applicare patch al software vulnerabile possono anche rimuovere la superficie di attacco disabilitando l'accesso WAN al Portale utenti e Webadmin.

Migliaia di apparecchi ancora vulnerabili

Durante la scansione di Internet alla ricerca di dispositivi Sophos Firewall, il ricercatore di vulnerabilità VulnCheck Jacob Baines ha scoperto che su oltre 88.000 istanze, circa il 6% o più di 4.000 esegue versioni che non hanno ricevuto un hotfix e sono vulnerabili agli attacchi CVE-2022-3236 .

"Oltre il 99% dei Sophos Firewall con connessione Internet non è stato aggiornato a versioni contenenti la correzione ufficiale per CVE-2022-3236", ha affermato Baines.

"Ma circa il 93% esegue versioni idonee per un hotfix e il comportamento predefinito del firewall è scaricare e applicare automaticamente gli hotfix (a meno che non sia disabilitato da un amministratore).

"Ciò lascia ancora più di 4.000 firewall (o circa il 6% dei Sophos Firewall con connessione Internet) che eseguono versioni che non hanno ricevuto un hotfix e sono quindi vulnerabili".

Fortunatamente, nonostante sia già sfruttato come zero-day, un exploit proof-of-concept CVE-2022-3236 deve ancora essere pubblicato online.

Tuttavia, Baines è stato in grado di riprodurre l'exploit dalle informazioni tecniche condivise dalla Zero Day Initiative (ZDI) di Trend Micro, quindi è probabile che anche gli attori delle minacce saranno presto in grado di farlo.

Quando e se ciò accadrà, molto probabilmente porterà a una nuova ondata di attacchi non appena gli attori delle minacce creeranno una versione completamente funzionante dell'exploit e la aggiungeranno al loro set di strumenti.

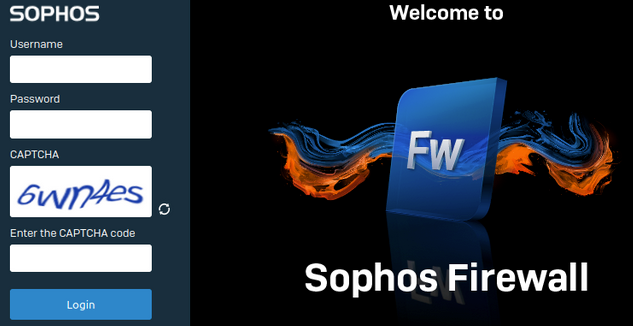

Baines ha anche aggiunto che lo sfruttamento di massa sarebbe probabilmente ostacolato da Sophos Firewall che richiede ai client Web per impostazione predefinita "di risolvere un captcha durante l'autenticazione".

Per aggirare questa limitazione e raggiungere il codice vulnerabile, gli aggressori dovrebbero includere un risolutore automatico di CAPTCHA.

Bug di Sophos Firewall precedentemente presi di mira negli attacchi

La correzione dei bug di Sophos Firewall è di fondamentale importanza, dato che questa non sarebbe la prima volta che una tale vulnerabilità viene sfruttata in natura.

Nel marzo 2022, Sophos ha corretto un simile bug critico di Sophos Firewall (CVE-2022-1040) nei moduli User Portal e Webadmin che abilitavano il bypass dell'autenticazione e gli attacchi di esecuzione di codice arbitrario.

È stato anche sfruttato in attacchi come zero-day dall'inizio di marzo (circa tre settimane prima che Sophos rilasciasse le patch) contro le organizzazioni dell'Asia meridionale da un gruppo cinese di minacce noto come DriftingCloud.

A partire dall'inizio del 2020, anche un'iniezione SQL zero-day in XG Firewall è stata sfruttata dagli attori delle minacce per rubare dati sensibili come nomi utente e password utilizzando il malware trojan Asnarök.

Lo stesso zero-day è stato sfruttato per distribuire i payload del ransomware Ragnarok sulle reti aziendali Windows.

Aggiornamento del 18 gennaio 15:53 EST:

Sophos ha inviato la seguente dichiarazione dopo la pubblicazione dell'articolo:

Sophos ha adottato misure immediate per risolvere questo problema con un hotfix automatico inviato a settembre 2022. Abbiamo anche avvisato gli utenti che non ricevono gli hotfix automatici di applicare l'aggiornamento da soli.

Il restante 6% delle versioni rivolte a Internet che Baines cita nel suo articolo utilizza una versione vecchia e non supportata del software. Questa è una buona opportunità per ricordare a questi utenti, così come a tutti gli utenti di qualsiasi tipo di software obsoleto, di seguire le migliori pratiche di sicurezza e di eseguire l'aggiornamento alla versione più recente disponibile, come fa regolarmente Sophos con i propri clienti.