Un'estensione dannosa consente agli aggressori di controllare Google Chrome da remoto

Pubblicato da Angelo Domeneghini in Adware - Malware - Phishing - Ransomware - Spoofing - Trojan · 9 Novembre 2022

Tags: #browser, #Chrome, #trojan, #sicurezza

Tags: #browser, #Chrome, #trojan, #sicurezza

Un'estensione dannosa consente agli aggressori di controllare Google Chrome da remoto

Una nuova botnet del browser Chrome denominata "Cloud9" è stata scoperta in natura utilizzando estensioni dannose per rubare account online, registrare sequenze di tasti, iniettare annunci e codice JS dannoso e arruolare il browser della vittima in attacchi DDoS.

La botnet del browser Cloud9 è effettivamente un trojan di accesso remoto (RAT) per il browser Web Chromium, inclusi Google Chrome e Microsoft Edge, consentendo all'attore delle minacce di eseguire comandi in remoto.

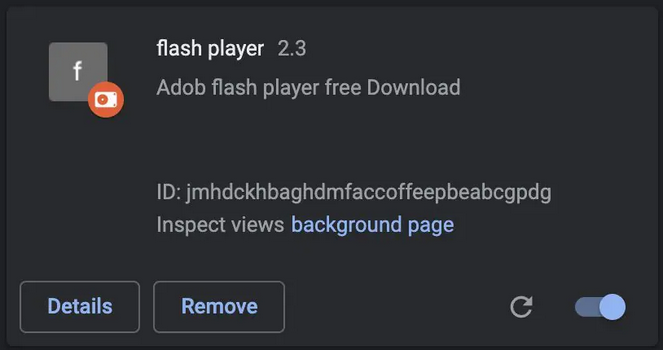

L'estensione dannosa di Chrome non è disponibile sul web store ufficiale di Chrome, ma viene invece diffusa attraverso canali alternativi, come i siti Web che inviano falsi aggiornamenti di Adobe Flash Player.

Questo metodo sembra funzionare bene, poiché i ricercatori di Zimperium hanno riferito oggi di aver visto infezioni di Cloud9 sui sistemi di tutto il mondo.

Infettare il tuo browser

Cloud9 è un'estensione del browser dannosa che esegue il backdoor dei browser Chromium per eseguire un elenco completo di funzioni e capacità dannose.

L'estensione è composta da tre file JavaScript per la raccolta di informazioni di sistema, il mining di criptovaluta utilizzando le risorse dell'host, l'esecuzione di attacchi DDoS e l'inserimento di script che eseguono exploit del browser.

Zimperium ha notato il caricamento di exploit per le vulnerabilità CVE-2019-11708 e CVE-2019-9810 in Firefox, CVE-2014-6332 e CVE-2016-0189 per Internet Explorer e CVE-2016-7200 per Edge.

Queste vulnerabilità vengono utilizzate per installare ed eseguire automaticamente il malware Windows sull'host, consentendo agli aggressori di eseguire compromissioni del sistema ancora più significative.

Tuttavia, anche senza il componente malware di Windows, l'estensione Cloud9 può rubare i cookie dal browser compromesso, che gli attori delle minacce possono utilizzare per dirottare sessioni utente valide e assumere account.

Inoltre, il malware è dotato di un keylogger in grado di spiare la pressione dei tasti per rubare password e altre informazioni sensibili.

Nell'interno è presente anche un modulo "clipper", che monitora costantemente gli appunti di sistema per password o carte di credito copiate.

Cloud9 può anche iniettare annunci caricando silenziosamente pagine Web per generare impressioni pubblicitarie e, quindi, entrate per i suoi operatori.

Infine, il malware può sfruttare la potenza di fuoco dell'host per eseguire attacchi DDoS di livello 7 tramite richieste HTTP POST al dominio di destinazione.

"Gli attacchi di livello 7 sono generalmente molto difficili da rilevare perché la connessione TCP è molto simile alle richieste legittime", commenta Zimperium.

"È probabile che lo sviluppatore utilizzi questa botnet per fornire un servizio per eseguire DDOS".

Operatori e target

Si ritiene che gli hacker dietro Cloud9 abbiano legami con il gruppo di malware Keksec perché i domini C2 utilizzati nella recente campagna sono stati visti negli attacchi passati di Keksec.

Keksec è responsabile dello sviluppo e dell'esecuzione di più progetti botnet, inclusi EnemyBot, Tsunamy, Gafgyt, DarkHTTP, DarkIRC e Necro.

Le vittime di Cloud9 sono sparse in tutto il mondo e gli screenshot pubblicati dall'attore delle minacce sui forum indicano che prendono di mira vari browser.

Inoltre, la promozione pubblica di Cloud9 sui forum della criminalità informatica porta Zimperium a credere che Keksec lo stia probabilmente vendendo/affittando ad altri operatori.

Aggiornamento 11/9 - Un portavoce di Google ha fornito il seguente commento sulla minaccia Cloud9:

Consigliamo sempre agli utenti di aggiornare all'ultima versione di Google Chrome per assicurarsi che dispongano delle protezioni di sicurezza più aggiornate.

Gli utenti possono anche proteggersi meglio da eseguibili e siti Web dannosi abilitando la protezione avanzata nelle impostazioni di privacy e sicurezza in Chrome.

La protezione avanzata ti avverte automaticamente di siti e download potenzialmente rischiosi, controlla la sicurezza dei tuoi download e ti avverte quando un file potrebbe essere pericoloso.